http

칼리리눅스를 통해서 상대가 웹 페이지에 접속했을 때 그 웹 페이지의 정보들을 확인해보겠다. 팀원과 실습을 했다. 팀원과 나는 같은 192.168.2.x네트워크 대역을 가지고 있고, 브릿지 카드를 사용하였다. 먼저 칼리를 설치한 후 ip를 192.168.2.101로 만들었다. Ettercap을 활용하겠다. Ettercap 실행!

Sniff -> unified sniffing 선택한다.

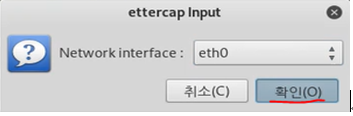

네트워크 인터페이스는 이더넷이므로 eth0 선택!

연결되어있는 대상 호스트 스캔 후 호스트 리스트를 본다.

웹 서버인 125, client인 126을 각각 타겟으로 설정한다. (팀원)

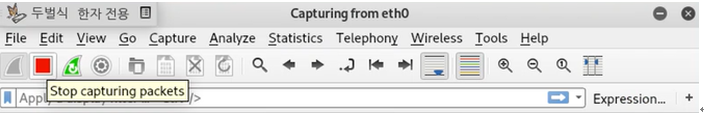

공격하기 전 wireshark도 작동시켜야 한다.

내부 망의 정보를 훔치기 위해 arp poisoning을 실행한다.

꼭 sniff remote connections 선택하면 공격을 시작한다.

팀원이 웹페이지를 접속해야지만 wireshark에 http패킷이 잡히게 된다.

http패킷을 확인한 후 wireshark를 중단시킨다.

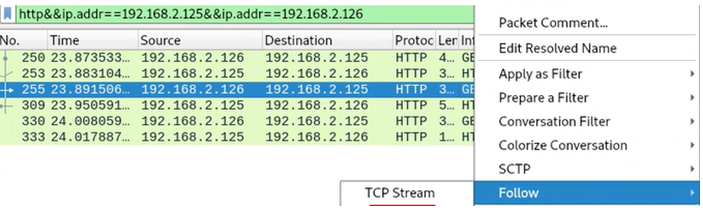

특정한 패킷만 보기 위해 검색옵션을 사용하였다.

192.168.2.125와 192.168.2.126의 http패킷만들 확인!

해당되는 정보가 나오게 된다.

3번째 100.png라는 그림 파일의 정보를 확인하기 위해 tcp stream을 확인하여 보겠다.

웹 페이지에 대한 여러가지 정보들이 확인된다. (코딩 정보도 나옴)

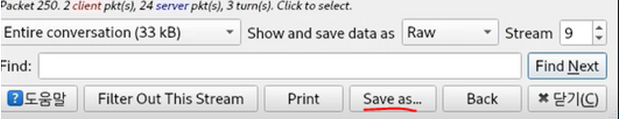

png파일을 복구 위해 먼저 data를 아스키값이 아닌 날 것(RAW) 그대로 보겠다.

바뀌고 난 후 Save as로 저장하겠다.

저장한 후 칼리(가상머신)에 있는 것을 복사해서 실제pc로 가져오겠다.

그 후 복구하기 위해 HxD파일을 이용하였다. khj파일을 HxD로 열었다. (드래그 앤 드랍)

여기서png파일을 찾아야 한다. 먼저 wireshark에서 png파일 전에 줄 바꿈이 2번정도 있음을 확인할 수 있다.

0D 0A란 줄 바꿈을 의미하는데 0D 0A가 두 개 있음으로써 두 줄이 바뀌었음을 알 수 있고, 오른쪽 TEXT에 PNG가 있음으로 보아 위치를 짐작할 수 있다.

위치를 확인 후에 PNG파일부터 PNG끝까지 드래그 한 후 새 문서로 옮겼다.

Wireshark와 hxd를 통해 이파일이 png파일임을 알았다.

제목은 임의로 하고 파일형식만 png로 하고 바탕화면에 저장하였다. (khj.png)

무사히 이미지가 복구되었음을 확인할 수 있다. 팀원이 웹 서버에 올렸던 img를 복구하였다.

http로 웹 페이지로 접속한 결과 데이터가 암호화되지 않고 평문으로 전송되어서 보안에 쉽게 노출됩니다. 그렇기 떄문에 이를 가로채거나 도청을 하기 쉬워집니다. Ssl을 사용하여서 웹페이지를 사용하여야 데이터가 암호화되어서 보안성이 강해집니다.(https)

telnet

telnet통신의 정보 가로채기

window2008의 텔넷서버의 win7(1.0.0.101)이 접속하였을 때 칼리가 중간에서 arp poisoning을 사용하여 텔넷이 평문전송임을 이용하여 정보를 가로채겠다. 먼저 w2008(1.0.0.11)에 텔넷 서버의 기능을 설치한다.

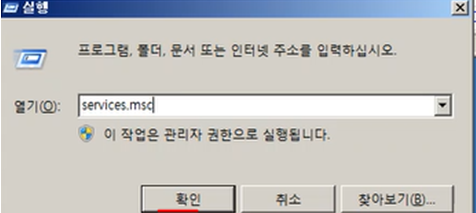

설치가 완료되면 서비스 실행을 위해 service.msc에 들어간다. (방화벽 23번 개방!)

telnet의 속성 클릭!

telnet기능을 선택하면 실행되게 하려고 시작 유형 수동으로 선택한다.

W7에서도 텔넷설정을 해줘야 한다. 제어판에 프로그램 및 기능을 선택한다.

텔넷 클라이언트 기능을 사용함을 체크한다.

Arp poisoning을 위해 Ettercap –G를 실행한다.

Sniff unified sniffing 선택한다.

네트워크 인터페이스는 이더넷이기 떄문에 eth0 선택!

연결 가능한 대상을 찾기 위해 host를 scan한다.

Window 2008과 win7을 각각 target 1, target 2로 지정한다.

Arp poisoning 선택!

무사히 둘 사이의 connections이 open되었다. (확인 된 후 wireshark도 on!)

w7에서 w2008로 telnet접속을 하겠다. telnet 1.0.0.11

평문전송이라 안전하지 않다. y선택한다.

Ip : administrator, password 입력!

접속이 무사히 되었다.

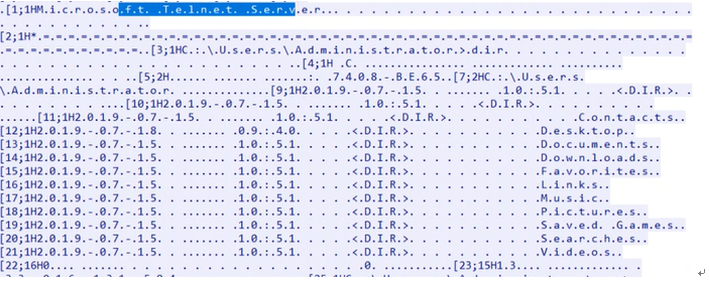

cmd창에서 dir과cd..을 통해 상위 디렉토리로 이동하고 정보를 확인했다.

그 후 칼리에서 wire shark를 중단하였다.

많은 패킷이 잡혔는데, telnet패킷만 보기 위해서 telnet를 검색하고 보았다.

telnet data의 한 부분을 잡고 tcp stream을 확인했다.

여러가지 정보들을 확인할 수 있다. 그 중에도 유저의 id와 비밀번호가 딱 드러난다.

디렉토리의 정보들도 한눈에 볼 수 있다. telnet이 암호화 전송이 아닌 평문 전송인 부분이 보안상 약점이라는 부분을 잘 보여주고 있다.

'보안 > LINUX' 카테고리의 다른 글

| metaspolitable2취약점을 이용한 공격 (0) | 2019.08.06 |

|---|---|

| arp apoofing, DNS Cache Poisoning 공격 및 대처 (0) | 2019.08.06 |

| Linux SSL 인증서 설정(WEB, FTP, MAIL) (0) | 2019.07.19 |

| kali DHCP 공격! (Window , Linux) (0) | 2019.07.19 |

| kali vmware tool 설치 (0) | 2019.07.12 |