ACL은 access control list으로 라우터 등의 장비에서 어떤 패킷 또는 경로를 통과시키느냐의 여부를 결정짓는 일련의 규칙목록으로써 패킷을 필터링한다고 할 수 있다. 필터링하는 방식에는 필요한 애들만 열어주는 화이트 리스트방식과 다 열어주고 특정 애들만 막는 방식으로 블랙 리스트방식이 있다. ACL에는 Standard acl방식과 extended acl방식이 존재한다. Standard 방식의 list번호는 1 ~ 99, 1300 ~ 1999이고, extended 방식의 list번호는 100 ~ 199, 2000 ~ 2699이다. 다만 이번에 실습하는 Cisco Packet Tracer에는 1300 ~ 1999와 2000 ~ 2699는 구현되어 있지 않아서 제외하고 list를 구성하였다. Standard 방식은 ip를 보고 차단하는 방식이다. Ip를 보고 그 ip가 수행하는 모든 프로토콜을 차단 한다. Extended 방식은 출발지, 목적지, ip주소, tcp, udp등을 참조한다. 특정한 것을 검사하여 유연하게 제어하는 방식이다. 먼저 pc 2대와 스위치 2대와 라우터 2대로 망을 구성하였다. 라우팅은 빠른 수렴을 위한 eigrp방식을 사용하였다. 다른 대역의 ping이 무사히 감을 확인하였다. 그렇지만 host 10.0.0.1의 ip를 왼쪽라우터에서 나가는 부분을 차단함으로써 ping이 도달하지 않음을 알 수 있다. 적용할 때는 in과 out을 적용할 수 있다. Acl을 쓸 떄 주의해야할 점은 삭제는 선택적으로 불가능하다. 추가만 끝으로 가능하다.

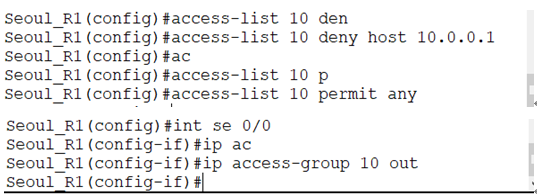

왼쪽 라우터에서 acl을 설정하였다. 여기서 access-list 10 permit any를 추가하는 이유는 acl설정시에 access-list 10 deny any가 암묵적으로 존재한다. 그렇기 떄문에 다른 부분을 허락하기 위해서 추가해줘야 한다. Ping이 destination unreachable이 뜨는 것을 확인함으로써 제어가 제대로 되었음을 확인할 수 있다.

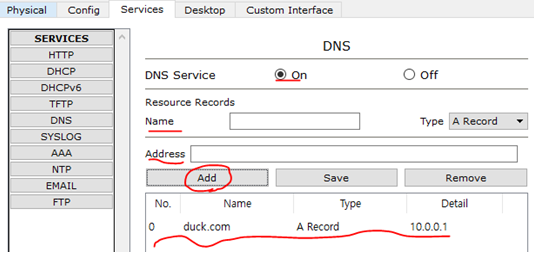

extended acl을 통해서 오른쪽의 서버에서만 왼쪽 서버의 웹 페이지의 접근이 불가능하게 설정해 보았다. 웹 페이지는 tcp프로토콜을 사용하고 80번 포트를 이용한다. 먼저 왼쪽 서버의 Dns서비스를 on하고 이름과 주소를 추가해줘서 만들어 준다.

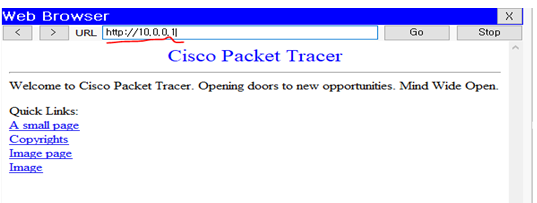

그 후에 무사히 오른쪽 서버에서 dns서버에 접속이 됨을 확인했다.

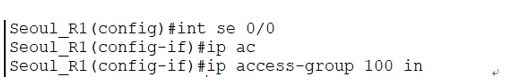

저는 20.0.0.1이 왼쪽라우터에 들어오는 부분을 제어해보았다. 역시 다른 부분은 deny한 부분을 없애기 위해 access-list 100 permit ip any any를 추가했다.

오른쪽 서버가 제어를 통해 왼쪽의 웹 페이지로의 접속이 막힘을 확인했다. 오른쪽 pc에서는 무사히 웹 페이지가 접속됨을 확인했다.

'네트워크 > 라우터, 스위치' 카테고리의 다른 글

| Dhcp 설정, ip helper (0) | 2019.07.19 |

|---|---|

| NAT(Network Address Translation) (0) | 2019.06.27 |

| VTP(VLAN Trunk Protocol) (0) | 2019.06.26 |

| STP(Spanning Tree Protocol) (0) | 2019.06.26 |

| L3 SWITCH (0) | 2019.06.25 |